Cross Company Resilience - Unternehmensübergreifende Resilienz in der Lieferkette am Beispiel Informationssicherheit

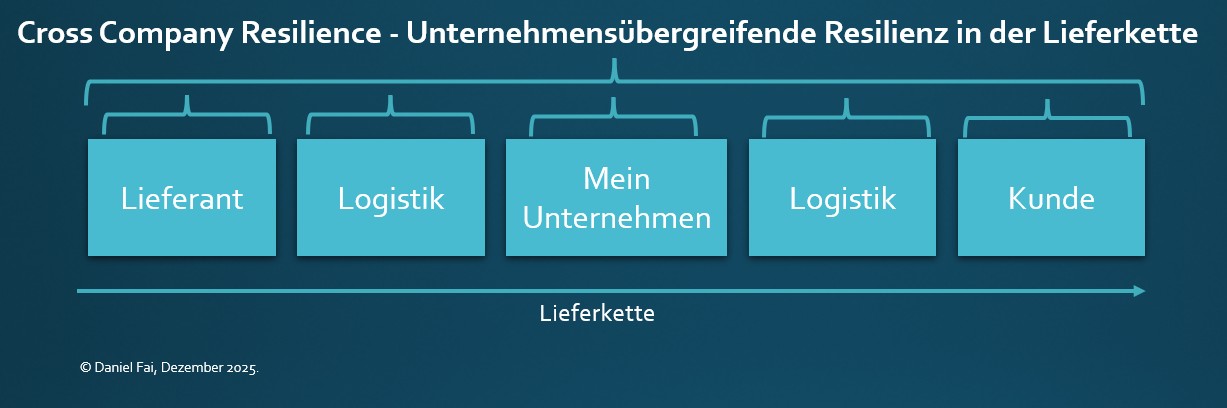

Wie wir alle wissen, ist betriebliche Resilienz die Fähigkeit, betriebliche Störungen zu erkennen, zu vermeiden, abzuwehren, sich davon zu erholen, Schäden abzumildern und –wichtig – daraus zu lernen. Mein Ansatz "Cross Company Resilience" geht aber darüber hinaus. In unserer heutigen vernetzten Welt mit teils komplexen Lieferketten und vielen Geschäftspartner die beteiligt sind, sei es digital oder physisch, reicht eine isolierte Betrachtungsweise nicht mehr aus.

Die isolierte Betrachtung "Unternehmensresilienz" muss in unser vernetzten Welt übergreifend betrachtet werden.

Mein neuer Ansatz ist: „Cross Company Resilience“, eine gemeinsame, partnerschaftliche und kooperative Verzahnung, mit zumindest den wichtigsten Geschäftspartner in Bereichen mit hohem Schadenspotential, mit dem Ziel über die gesamte Lieferkette einen Resilienzbogen zu spannen. Abgestimmte, im Optimalfall gemeinsam erprobte Geschäftskontinuitäts- und Sicherheitsprozesse.

Ein Unternehmen mit einem hohen Grad an Resilienz mag resistent gegenüber Angriffen sein, wenn es aber abhängig von einer Lieferkette ist, sei es z.B. bei der Rohstoffbeschaffung bis zur Lieferung eines Produktes an einen Geschäftspartner – und einer der beiden Partner fällt aus, dann schadet dies womöglich allen Unternehmen in der Lieferkette. „Cross Company Resilience“ kann helfen, dass die Lieferkette dennoch lückenlos weiterbetrieben werden kann.

Hinweis:

U.a. zum Thema "„Cross Company Resilience“" habe ich für die GIT-Sicherheit ein Interview gegeben.

Minimalziele der Cross Company Resilience können u.a. für alle an der Lieferkette beteiligten Unternehmen/Institutionen folgende sein.

Eine kurze Checkliste:

1) Erfüllung regulatorischer Anforderungen

2) Basis Reifegrad gemäß CMM erreichen: Defined (definiert), wirklich effektiv ab Level Managed (gesteuert) - Weitere Informationen siehe weiter unten im Beitrag.

3) Ermittlung der kritischen Geschäftsprozesse und Geschäftspartner entlang der Lieferkette, sowie Geschäftskontinuitätsplan (Business Continuity Plan) als Teil des Risikomanagements berücksichtigen. Resilienz ist nicht nur Cyber. Auch der Faktor Mensch und die Lokation des Unternehmensstandortes oder des Geschäftspartners können eine maßgebliche Rolle spielen.

4) Einführung eines Third Party Risk Managements. Ermitteln Sie vorab den Reifegrad eines z.B. Lieferanten bevor es zu einem Geschäftsabschluss kommt. Ein Geschäftspartner mit einem geringen Cyber Reife- und Resilienzgrad kann ein erhöhtes Risiko darstellen.

5) Gemeinsame Abstimmung von Incident Response (Vorfallmanagement) und Geschäftskontinuitätsplänen mit ihren Geschäftspartner(n), sowie Austausch von Kontaktinformationen, potentiellen alternativen Kommunikationskanälen und Datenaustauschformaten mit ihren Geschäftspartner(n). Wer ein Cybervorfall bei einem Geschäftspartner - oder eventuell sogar selbst - miterlebt hat, der weiß wie schwierig es ist sich auszutauschen um z.B. Geschäftskontinuität oder alternative Prozesse zu besprechen. Dies kann man partnerschaftlich vorab klären und aufsetzen.

6) Gemeinsame Übungen durchführen. Nicht nur theoretisch per TableTop, testet gemeinsam ob Prozesse wirklich in der Praxis funktionieren.

7) Austausch von IoC (Indicator of Compromise). Je eher diese Informationen verteilt werden, desto schneller können die Partner Schutzmaßnahmen überprüfen bzw. ergreifen.

8) Erweiterte Maßnahmen: Gegenseitiges Mentoring Programm & Upskilling- / Trainingsprogramme.

9) Erweiterte Maßnahmen: Foren zum Netzwerken und Austauschen nutzen, wie z.B. angeboten vom VSW (Verband für Sicherheit in der Wirtschaft). Die Cyberwelt dreht sich immer weiter. Regelmäßige Weiterbildung und Austausch ist Pflicht und sollte von der Geschäftsleitung gefördert werden.

10) Optimalfall: Unternehmen vernetzen ihre Resilienzstrategien miteinander.

Auch ist sehr häufig generell von Resilienz zu lesen. Aber wie kann ein Unternehmen zumindest den Minimalgrad an Resilienz erreichen, und was wäre der Maximalgrad? Neue regulatorische Anforderungen wie u.a. NIS2 (Network and Information Security Directive 2), DORA (Digital Operational Resilience Act) und AI Act und CRA (Cyber Resilience Act) fordern von Unternehmen die gesetzlichen Maßnahmen umzusetzen, aus meiner Sicht mit dem Effekt, den Minimalgrad an Resilienz umzusetzen.

Ein Ansatz um sich strukturiert in Richtung Maximalgrad an Resilienz fortzuentwickeln, auch um überhaupt zu ermitteln was der Unternehmerische IST-Stand ist (technisch, organisatorisch und prozessual), ist aus meiner Sicht die Einführung eines Reifegradprogrammes wie das CMM (Capability Maturity Model) mit Stufen wie Initial, Managed, Defined, Quantitatively Managed, Optimizing zwingend notwendig. Die regelmässige Überwachung und Messung des eigenen Reifegrades sollte in der Unternehmensstrategie verankert sein.

Dazu gehören Skills/Fähigkeiten und Erfahrungen der Mitarbeiter im Bereich Informationsicherheit. Diese sind essentiell und können nicht durch reines IT Wissen kompensiert werden. Um den Cyber-Reifegrad des Unternehmens seriös zu verbessern benötigen Sie Experten mit speziellen Skills und Erfahrungen die Risiken richtig interpretieren können und geeignete Maßnahmen vorschlagen und umsetzen können. Diese Personen sind für die Reifegradentwicklung unersetzlich. Siehe dazu auch meinen Beitrag zu IT Sicherheitszertifizierungen. Ich möchte hierbei ganz explizit darauf hinweisen, dass es ebenso sehr wichtig ist Unternehmen individuell zu betrachten und nicht nur durch die akademische und theoretische "Brille". D.h. die Unternehmenstrategie, Geschäftsmodell, Mitarbeiter, Kapital/Free Cash Flow etc. muss zwingend mit berücksichtigt werden.

Zusätzliche Programme und Frameworks helfen um eine interne GAP-Analyse durchzuführen, dies um mehr Transparenz und Messbarkeit über sein eigenes Resilienz- und Informationssicherheitsprogramm zu erreichen:

- NIST Cybersecurity Framework

- BSI Standard 200-4 (Business Continuity inkl. Vorfallmanagement)

- BSI Standard 200-3 (Risikoanalyse)

- CMMI Institute

- Cybersecurity controls: CIS Controls | CIS-CAT Benchmarks

- MITRE Cyber Resiliency Metrics, Measures and Effectiveness

- Cyber Security Evaluation Tool (CSET)

- ISO 27001 oder SOC II Type II Zertifizierungen

Externe Anbieter die GAP-Analysen / Reifegrad Analysen / Compliance Status Analysen anbieten:

- CyberVadis

- SecurityScorecard

- Bitsight

(Weitere Anbieter können sich auch gerne bei mir per LinkedIN melden).