Home

Cross Company Resilience - Unternehmensübergreifende Resilienz in der Lieferkette - Eine Einführung

- Details

- Kategorie: Information Security

- Zugriffe: 186

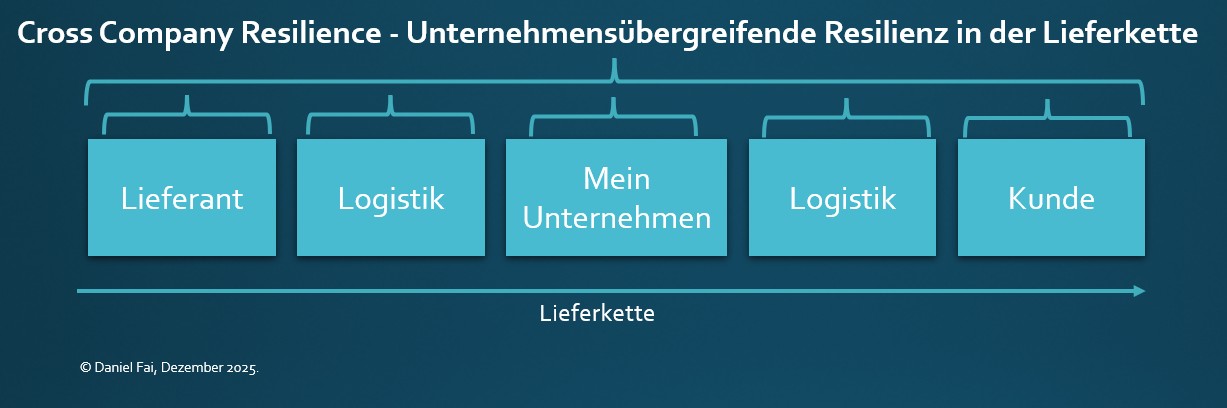

Cross Company Resilience - Unternehmensübergreifende Resilienz in der Lieferkette am Beispiel Informationssicherheit

Wie wir alle wissen, ist betriebliche Resilienz die Fähigkeit, betriebliche Störungen zu erkennen, zu vermeiden, abzuwehren, sich davon zu erholen, Schäden abzumildern und –wichtig – daraus zu lernen. Mein Ansatz "Cross Company Resilience" geht aber darüber hinaus. In unserer heutigen vernetzten Welt mit teils komplexen Lieferketten und vielen Geschäftspartner die beteiligt sind, sei es digital oder physisch, reicht eine isolierte Betrachtungsweise nicht mehr aus.

Die isolierte Betrachtung "Unternehmensresilienz" muss in unser vernetzten Welt übergreifend betrachtet werden.

Mein neuer Ansatz ist: „Cross Company Resilience“, eine gemeinsame, partnerschaftliche und kooperative Verzahnung, mit zumindest den wichtigsten Geschäftspartner in Bereichen mit hohem Schadenspotential, mit dem Ziel über die gesamte Lieferkette einen Resilienzbogen zu spannen. Abgestimmte, im Optimalfall gemeinsam erprobte Geschäftskontinuitäts- und Sicherheitsprozesse.

Ein Unternehmen mit einem hohen Grad an Resilienz mag resistent gegenüber Angriffen sein, wenn es aber abhängig von einer Lieferkette ist, sei es z.B. bei der Rohstoffbeschaffung bis zur Lieferung eines Produktes an einen Geschäftspartner – und einer der beiden Partner fällt aus, dann schadet dies womöglich allen Unternehmen in der Lieferkette. „Cross Company Resilience“ kann helfen, dass die Lieferkette dennoch lückenlos weiterbetrieben werden kann.

Hinweis:

U.a. zum Thema "„Cross Company Resilience“" habe ich für die GIT-Sicherheit ein Interview gegeben.

Minimalziele der Cross Company Resilience können u.a. für alle an der Lieferkette beteiligten Unternehmen/Institutionen folgende sein.

Eine kurze Checkliste:

1) Erfüllung regulatorischer Anforderungen

2) Basis Reifegrad gemäß CMM erreichen: Defined (definiert), wirklich effektiv ab Level Managed (gesteuert) - Weitere Informationen siehe weiter unten im Beitrag.

3) Ermittlung der kritischen Geschäftsprozesse und Geschäftspartner entlang der Lieferkette, sowie Geschäftskontinuitätsplan (Business Continuity Plan) als Teil des Risikomanagements berücksichtigen. Resilienz ist nicht nur Cyber. Auch der Faktor Mensch und die Lokation des Unternehmensstandortes oder des Geschäftspartners können eine maßgebliche Rolle spielen.

4) Einführung eines Third Party Risk Managements. Ermitteln Sie vorab den Reifegrad eines z.B. Lieferanten bevor es zu einem Geschäftsabschluss kommt. Ein Geschäftspartner mit einem geringen Cyber Reife- und Resilienzgrad kann ein erhöhtes Risiko darstellen.

5) Gemeinsame Abstimmung von Incident Response (Vorfallmanagement) und Geschäftskontinuitätsplänen mit ihren Geschäftspartner(n), sowie Austausch von Kontaktinformationen, potentiellen alternativen Kommunikationskanälen und Datenaustauschformaten mit ihren Geschäftspartner(n). Wer ein Cybervorfall bei einem Geschäftspartner - oder eventuell sogar selbst - miterlebt hat, der weiß wie schwierig es ist sich auszutauschen um z.B. Geschäftskontinuität oder alternative Prozesse zu besprechen. Dies kann man partnerschaftlich vorab klären und aufsetzen.

6) Gemeinsame Übungen durchführen. Nicht nur theoretisch per TableTop, testet gemeinsam ob Prozesse wirklich in der Praxis funktionieren.

7) Austausch von IoC (Indicator of Compromise). Je eher diese Informationen verteilt werden, desto schneller können die Partner Schutzmaßnahmen überprüfen bzw. ergreifen.

8) Erweiterte Maßnahmen: Gegenseitiges Mentoring Programm & Upskilling- / Trainingsprogramme.

9) Erweiterte Maßnahmen: Foren zum Netzwerken und Austauschen nutzen, wie z.B. angeboten vom VSW (Verband für Sicherheit in der Wirtschaft). Die Cyberwelt dreht sich immer weiter. Regelmäßige Weiterbildung und Austausch ist Pflicht und sollte von der Geschäftsleitung gefördert werden.

10) Optimalfall: Unternehmen vernetzen ihre Resilienzstrategien miteinander.

Auch ist sehr häufig generell von Resilienz zu lesen. Aber wie kann ein Unternehmen zumindest den Minimalgrad an Resilienz erreichen, und was wäre der Maximalgrad? Neue regulatorische Anforderungen wie u.a. NIS2 (Network and Information Security Directive 2), DORA (Digital Operational Resilience Act) und AI Act und CRA (Cyber Resilience Act) fordern von Unternehmen die gesetzlichen Maßnahmen umzusetzen, aus meiner Sicht mit dem Effekt, den Minimalgrad an Resilienz umzusetzen.

Ein Ansatz um sich strukturiert in Richtung Maximalgrad an Resilienz fortzuentwickeln, auch um überhaupt zu ermitteln was der Unternehmerische IST-Stand ist (technisch, organisatorisch und prozessual), ist aus meiner Sicht die Einführung eines Reifegradprogrammes wie das CMM (Capability Maturity Model) mit Stufen wie Initial, Managed, Defined, Quantitatively Managed, Optimizing zwingend notwendig. Die regelmässige Überwachung und Messung des eigenen Reifegrades sollte in der Unternehmensstrategie verankert sein.

Dazu gehören Skills/Fähigkeiten und Erfahrungen der Mitarbeiter im Bereich Informationsicherheit. Diese sind essentiell und können nicht durch reines IT Wissen kompensiert werden. Um den Cyber-Reifegrad des Unternehmens seriös zu verbessern benötigen Sie Experten mit speziellen Skills und Erfahrungen die Risiken richtig interpretieren können und geeignete Maßnahmen vorschlagen und umsetzen können. Diese Personen sind für die Reifegradentwicklung unersetzlich. Siehe dazu auch meinen Beitrag zu IT Sicherheitszertifizierungen. Ich möchte hierbei ganz explizit darauf hinweisen, dass es ebenso sehr wichtig ist Unternehmen individuell zu betrachten und nicht nur durch die akademische und theoretische "Brille". D.h. die Unternehmenstrategie, Geschäftsmodell, Mitarbeiter, Kapital/Free Cash Flow etc. muss zwingend mit berücksichtigt werden.

Zusätzliche Programme und Frameworks helfen um eine interne GAP-Analyse durchzuführen, dies um mehr Transparenz und Messbarkeit über sein eigenes Resilienz- und Informationssicherheitsprogramm zu erreichen:

- NIST Cybersecurity Framework

- BSI Standard 200-4 (Business Continuity inkl. Vorfallmanagement)

- BSI Standard 200-3 (Risikoanalyse)

- CMMI Institute

- Cybersecurity controls: CIS Controls | CIS-CAT Benchmarks

- MITRE Cyber Resiliency Metrics, Measures and Effectiveness

- Cyber Security Evaluation Tool (CSET)

- ISO 27001 oder SOC II Type II Zertifizierungen

Externe Anbieter die GAP-Analysen / Reifegrad Analysen / Compliance Status Analysen anbieten:

- CyberVadis

- SecurityScorecard

- Bitsight

(Weitere Anbieter können sich auch gerne bei mir per LinkedIN melden).

NIS2 tritt in Deutschland in Kraft - 5. Dezember 2025 - Gesetz zur Umsetzung der NIS-2-Richtlinie und zur Regelung wesentlicher Grundzüge des Informationssicherheitsmanagements in der Bundesverwaltung

- Details

- Kategorie: Information Security

- Zugriffe: 555

NIS2 tritt in Deutschland in Kraft - 5. Dezember 2025 - Gesetz zur Umsetzung der NIS-2-Richtlinie und zur Regelung wesentlicher Grundzüge des Informationssicherheitsmanagements in der Bundesverwaltung

BSI 5.12.2025 Pressemitteilung:

https://www.bsi.bund.de/DE/Service-Navi/Presse/Pressemitteilungen/Presse2025/251205_NIS-2-Umsetzungsgesetz_in_Kraft.html

Gesamte Pressemitteilung - Am Ende der Pressemitteilung die beiden Registrierungsprozesse beachten!

Zum Ende Dezember 2025 und Januar 6. 2026

Mit der heutigen Verkündung des Gesetzes zur Umsetzung der NIS-2-Richtlinie und zur Regelung wesentlicher Grundzüge des Informationssicherheitsmanagements in der Bundesverwaltung tritt ab morgen eine umfassende Modernisierung des Cybersicherheitsrechts in Kraft. Das Gesetz erhöht die Anforderungen an die Cybersicherheit der Bundesverwaltung sowie bestimmter Unternehmen.

Die nationale Umsetzung der EU-Richtlinie erfolgt insbesondere im Rahmen einer Novellierung des BSI-Gesetzes (BSIG). Unternehmen müssen selbständig prüfen, ob sie von der NIS-2-Richtlinie betroffen sind und damit künftig zu den rund 29.500 durch das BSI beaufsichtigten Einrichtungen gehören, für die neue gesetzliche Pflichten in der IT-Sicherheit gelten. Bislang waren etwa 4.500 Organisationen durch das BSI-Gesetz reguliert - insbesondere Betreiber Kritischer Infrastrukturen (KRITIS), Anbieter digitaler Dienste (DSP) und Unternehmen im besonderen öffentlichen Interesse (UBI). Mit Inkrafttreten des NIS-2-Umsetzungsgesetzes wird der Anwendungsbereich des BSIG deutlich erweitert: Unternehmen, die in bestimmten Sektoren tätig sind und dabei gesetzlich festgelegte Schwellenwerte mit Blick auf Mitarbeiter, Umsatz und Bilanz überschreiten, fallen künftig unter die neuen Kategorien „wichtige Einrichtungen“ und „besonders wichtige Einrichtungen“. Diese müssen drei zentralen Pflichten nachkommen: Sie sind gesetzlich verpflichtet, sich als NIS-2-Unternehmen zu registrieren, dem BSI erhebliche Sicherheitsvorfälle zu melden und Risikomanagementmaßnahmen zu implementieren und diese zu dokumentieren. KRITIS gelten automatisch als besonders wichtige Einrichtungen.

Einrichtungen der Bundesverwaltung, die unter das NIS-2-Umsetzungsgesetz fallen, sind Bundesbehörden und öffentlich-rechtlich organisierte IT-Dienstleister der Bundesverwaltung, außerdem bestimmte Körperschaften, Anstalten und Stiftungen des öffentlichen Rechts. Von den Einrichtungen der Bundesverwaltung verlangt das NIS-2-Umsetzungsgesetz unter anderem die Umsetzung von IT-Risikomanagementmaßnahmen auf IT-Grundschutz-Basis. Zusätzlich muss die Bundesverwaltung die BSI-Mindeststandards einhalten. Weitere Informationen zu den Pflichten, die das NIS-2-Umsetzungsgesetz der Bundesverwaltung auferlegt, sind auf der Website des BSI abrufbar.

BSI-Präsidentin Claudia Plattner: „Die Cybersicherheitslage Deutschlands ist angespannt: Insbesondere durch schlecht geschützte Angriffsflächen ist die Bundesrepublik im digitalen Raum verwundbar. Das novellierte BSI-Gesetz ist eine starke Antwort auf diese Entwicklung: Es wird dazu führen, dass sich die Resilienz unseres Landes spürbar und messbar verbessert.“

Das BSI sieht für Einrichtungen in Deutschland, die von der NIS-2-Richtlinie betroffen sind, einen zweistufigen Registrierungsprozess vor: Zunächst muss eine Anmeldung beim digitalen Dienst „Mein Unternehmenskonto“ (MUK) erfolgen. Dabei handelt es sich um ein Nutzerkonto im Sinne des Onlinezugangsgesetzes (OZG). Es dient juristischen Personen als Zugang zu digitalen Dienstleistungen der Verwaltung und stellt das geschäftliche Pendant zur personenbezogenen BundID dar. MUK basiert auf der ELSTER-Technologie und nutzt ELSTER-Organisationszertifikate, die üblicherweise bereits in Steuerverfahren genutzt werden. Weitere Informationen zur Registrierung bei MUK stellt das BSI bereit.

Das BSI empfiehlt, den Account bei "Mein Unternehmenskonto" bis spätestens zum Jahresende 2025 anzulegen, um sich im zweiten Schritt ab Anfang 2026 mit dem MUK-Nutzerkonto beim u.a. für NIS-2 neu entwickelten BSI-Portal zu registrieren. Das BSI-Portal wird am 6. Januar 2026 freigeschaltet und dient u.a. als Meldestelle für erhebliche Sicherheitsvorfälle. Meldepflichtige Einrichtungen, die von NIS-2 betroffen sind und vor Registrierung im BSI-Portal einen erheblichen Sicherheitsvorfall erleiden, melden diesen dem BSI über ein Online-Formular; KRITIS und Bundesbehörden nutzen vorübergehend ihre bisherigen Meldewege.

Risiken von Phishing Angriffen effektiv minimieren - Angriffsvektoren Phishing - Phishing ist nicht nur Datendiebstahl - Teil 2

- Details

- Kategorie: Information Security

- Zugriffe: 561

In meinem zweiten Beitragsteil zu "Risiken von Phishing Angriffen effektiv minimieren" möchte ich näher auf die unterschiedlichen Angriffsvektoren eingehen, sowie den ganzheitlichen Ansatzes bzw. eine ganzheitlichen Strategie zur Reduzierung des Risikos "Phishing" erläutern.

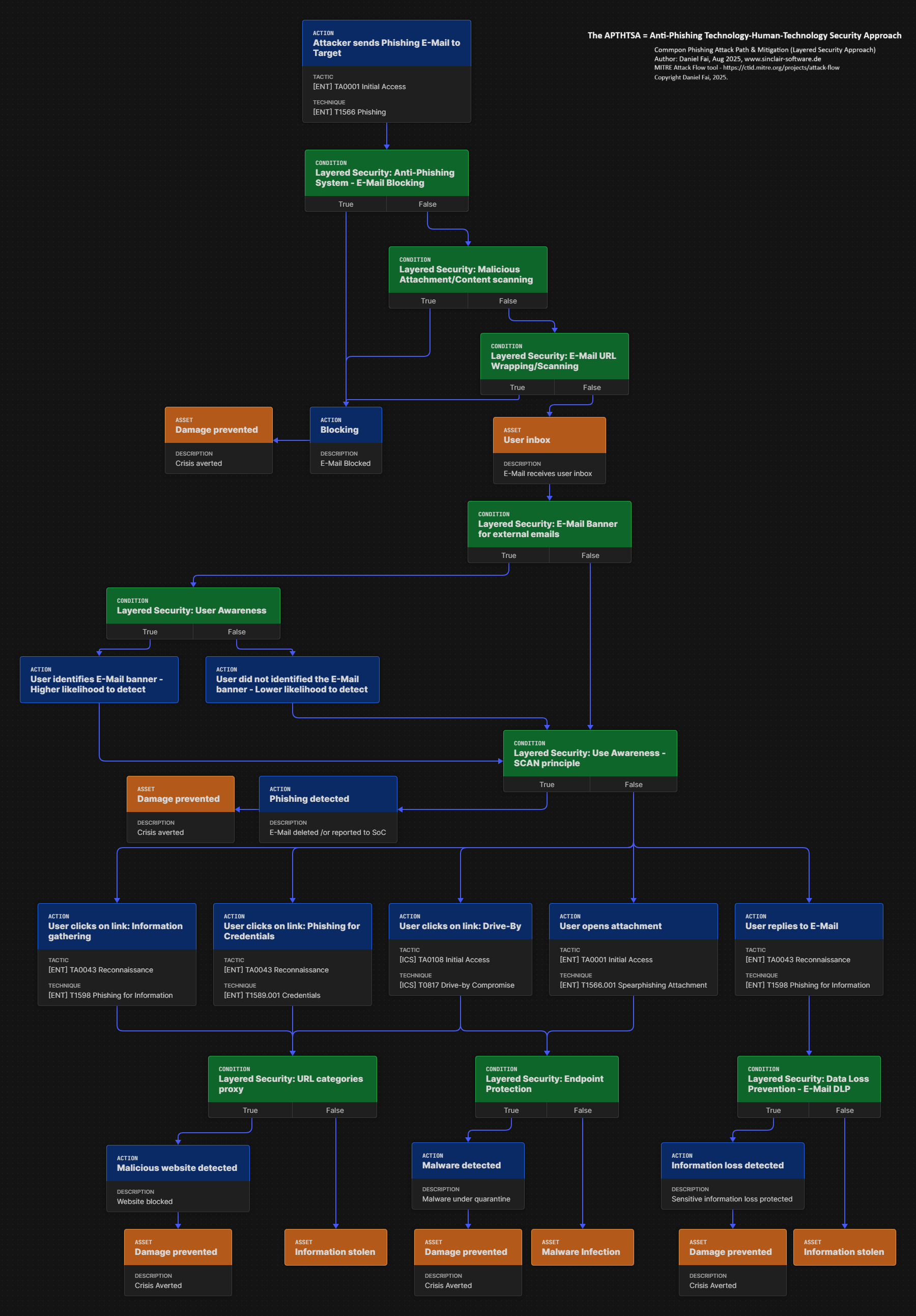

Unten eine visuelle Darstellung meines Vorschlages in Kombination mit den möglichen und unterschiedlichen Phishing Angriffsvektoren. Ich nenne diesen Ansatz: APTHTSA = Anti-Phishing Technology-Human-Technology Security Approach.

Wie ihr an diesem Ansatz "APTHTSA" erkennen könnt, ist der Faktor Mensch in Bezug auf Phishing nicht mehr die letzte Firewall und auf keinen Fall die alleinige Firewall, sondern wird jeweils im "Phishing Angriffs-Flow" von Anti-Phishing, Proxy und EDR Technologien zu Beginn und am Ende unterstützt.

Ich freue mich sehr gerne auf Feedback, auch über neue Ideen oder Technologien die ich nicht berücksichtigt habe, schreibt mich hierzu bitte gerne auf LinkedIN - Daniel Fai mit dem Stichwort "APTHTSA" an. Falls ihr meine visuelle Darstellung verwenden möchtet, könnt ihr diese jederzeit gerne weiterverwenden/posten. Es würde mich aber sehr freuen wenn ihr mein Copyright respektiert.

Im Grunde besteht die Darstellung des "Phishing Angriffs-Flow" aus drei Bereichen die den Ablauf des APTHTSA = Anti-Phishing Technology-Human-Technology Security Approach wiedergeben. APTHTSA ist meine Kernstrategie zur Reduzierung von Phishing Risiken! Ich gehe von der Annahme aus das keine Technologie 100%igen Schutz bietet, das gleiche gilt für den Faktor Mensch. Daher der drei Layer Ansatz: APTHTSA.

1) Technology: Technologien wie Anti-Phishing/Anti-Spam Systeme filtern die meisten Phishing E-Mails bereits weg und blocken diese bzw. setzen diese eingehenden E-Mails unter Quarantäne. Zusätzliche Technologien wie Scanner auf Schadsoftware, sowie so genannte URL Wrapper / URL Rewrite können helfen schadhafte E-Mails zu erkennen. Die Universität von Wisconsin hat dazu, wie ich finde eine ganz gute einfach zu lesende FAQ zu URL Rewrite geschrieben (https://kb.wisc.edu/microsoft365/page.php?id=132654). Microsoft nennt diese auch Safe-Links (https://learn.microsoft.com/en-us/defender-office-365/safe-links-about). Es sei noch anzumerken, dass man sich seine IT Umgebung anschauen muss um URL Rewrite/Safe-Links in die Umgebung passen, denn es kann dadurch zu anderen nachteiligen Effekten führen z.b. Probleme bei S/MIME, Beschränkungen auf HTTP/FTP Protokolle etc.

Hat die E-Mail dennoch ihren Weg in die Inbox des Benutzers gefunden, beginnt die zweite Phase "Human", wo wir aber zuvor aber noch eine Technology die den Faktor Mensch bei der Sensibilisierungsgenerierung unterstützen soll einsetzen, nämlich den "Vorsichtshinweis" der externe E-Mail Banner. Wer den ersten Teil meiner Reihe "Risiken von Phishing Angriffen effektiv minimieren" gelesen hat, der wird verstehen, dass wir den E-Mail Banner nutzen, damit wie den Benutzer dazu bewegen und helfen wollen, vom "emotionalen" Gehirn-Modus der Beinflussbarkeit zum rationalen Modus zu gelangen. Eine Pause um sich zu sammeln.

2) Human: Der Mensch als "Firewall" entscheidet nun basierend auf Faktoren wie gut dieser sensibilisiert und trainiert ist. Hat es der Benutzer geschafft in den rationalen Gehirn-Modus zu gelangen? Ist gerade viel Stress? Gab es zuvor eine IT Panne etc. Das können emotionale Auslöser sein, die dazu führen auf Phishing E-Mails reinzufallen. Man kann dies üben! Ja auch den emotionalen Modus in den Griff zu bekommen! Z.b. Awareness Maßnahmen, regelmäßigen Phishing Simulationen (sehr gut geeignet um den Reifegrad / Fortschritt des Training- und Sensibilisierungsprogrammes zu messen, Trainings usw. Aus meiner Erfahrung sollte das Programm sehr divers sein, verlasst euch nicht nur auf Online-Phishing-Klick Trainings. Dieser Ansatz wäre dann nur um Complianceanforderungen zu erfüllen, nicht aber wirklich um wirksam Phishing Risiko beim Faktor Mensch zu reduzieren.

Stellt euch auf die Bühne, holt die Menschen ab, erläutert warum es wirklich so wichtig ist auf Phishing sensibilisiert zu sein, die Geschäftsleitung sollte mit einbezogen werden. "Tone from the Top" ist wichtig, es sollte nicht in "negativen" Druck enden, sondern Mitarbeiter sollen verstehen warum der Schutz von Phishing der Geschäftsleitung ernsthaft wichtig ist. Verhaltens- und Bewusstseinsförderende Verfahren zum merken wie SCAN (Check the Sender, Check the Content, Check the Attachment, give notification/report) helfen den Menschen sich auf die Sache zu konzentrieren. Ja in den rationalen Modus zu gelangen! Bekommen wir damit gänzlich den Faktor Mensch unter Kontrolle? Nein! Aber diese Verfahren helfen das Risiko "Phishing-Opfer" zu werden bedeutend zu reduzieren! Unterschätzt auch nicht die Funktion Phishing oder verdächtige E-Mails zu reporten, dies kann auch als "Crowdsecurity" angesehen werden und das SoC unterstützen. Umso mehr melden, desto eher ist eventuell die Wahrscheinlichkeit eine Phishing E-Mail aus dem Verkehr zu ziehen bis nicht doch jemand darauf klickt. Sich gegenseitig warnen, das nebenbei sollte auch bei Phishing-Simulationen geübt/erlaubt werden, kann den Unterschied womöglich ausmachen.

Was schwierig ist in Bezug auf den Faktor Mensch und Sensibilisierung: Wenn es eine Form der Unzufriedenheit im Unternehmen gibt, Wechselgedanken, extreme emotionale Fälle, oder auch Personen denen es einfach egal ist. Sie klicken auf die potentielle Phishing E-Mail aus Protest, weil sie diese nicht verstehen, weil sie wissen wollen was passiert usw. Ja ich weiß, wir haben alle großartige und supersmarte Mitarbeiter! Die Realität, und nur diese ist für uns wichtig, tendiert aus meiner Sicht, und ich lehne mich nun bewusst aus dem Fenster, dass es solche "Spezialfälle" in allen Unternehmen und Kommunen gibt.

3) Technology: Kommen wir also nun wieder zurück zu Sicherheitstechnologien die eingesetzt werden sollten. Dazu müssen wir die potentiellen Phishing Angriffsvektoren verstehen:

- Daten stehlen - Generell sensitive Informationen: Der Benutzer klickt auf einen link und kommt z.b. auf eine Webseite um Informationen einzugeben.

- Web Proxy Software kann hier Risiken reduzieren und gefährliche Links blocken. Z.b. über so genannte URL Kategorien Filter.

- Daten stehlen - Zugangsdaten: Der Benutzer klickt auf einen link und kommt z.b. auf eine Webseite um seine Zugangsdaten einzugeben (gefakte Unternehmenslogin-Seite)

- Web Proxy Software kann hier Risiken reduzieren und gefährliche Links blocken. Z.b. über so genannte URL Kategorien Filter.

- Schadsoftware Infektion über Drive-By: Der Benutzer klickt auf einen link, der Browser öffnet eine Webseite und über eine Browsercyberschwachstelle wird Schadsoftware eingeschleust.

- Web Proxy Software kann hier Risiken reduzieren und gefährliche Links blocken. Z.b. über so genannte URL Kategorien Filter.

- Eine Endpoint Protection Lösung (Anti-Malware tools) muss heutzutage genutzt werden um Schadsoftware zu erkennen und unter Quarantäne zu setzen. Eine Anbindung an ein Alarmierungstool oder noch besser SoC wäre sehr empfehlenswert.

- Ein aktives Schwachstellenmanagement-Programm und Patchmanagement machen den Unterschied. Wenn z.b. der Browser regelmäßig gepatcht wird, dann reduziert es die Wahrscheinlichkeit das die Schadsoftware eine Schwachstelle findet die ausgenutzt werden kann (not exploitable).

- Schadsoftware Infektion über Anhang: Der Benutzer öffnet einen Anhang und führt somit Schadsoftware aus. Dies kann ein Trojaner/Wurm sein, eine Remote Software, ein Cryptomining Software, Spionagesoftware unv vieles, vieles mehr. Es muss nicht immer in Ransomware enden. Der Angreifer kann sich auch über Jahre unentdeckt "einnisten".

- Eine Endpoint Protection Lösung (Anti-Malware tools) muss heutzutage genutzt werden um Schadsoftware zu erkennen und unter Quarantäne zu setzen. Eine Anbindung an ein Alarmierungstool oder noch besser SoC wäre sehr empfehlenswert.

- Ein aktives Schwachstellenmanagement-Programm und Patchmanagement machen den Unterschied. Wenn z.b. das Betriebssystem und die darauf laufenden Anwendungen regelmäßig gepatcht werden, dann reduziert es die Wahrscheinlichkeit das die Schadsoftware eine Schwachstelle findet die ausgenutzt werden kann (not exploitable).

- Bei Schadsoftware: Dem Least Privilege Prinzip folgen kann den Unterschied machen. So wenig Privilegien wie möglich vergeben. Nur die minimalen Rechte vergeben die wirklich zum Betrieb notwendig sind.

- Daten stehlen - Generell sensitive Informationen: Der Benutzer antwortet einfach auf eine E-Mail, eventuell mit zusätzlichen sensitiven Informationen.

- Data Loss Prevention - und als Grundlage eine effektive Datenklassifizierung - können helfen das Risiko von Verlust von sensitiven Informationen zu reduzieren.

Risiken von Phishing Angriffen effektiv minimieren - Die Psychologie des Social Engineerings verstehen - Geeignete Maßnahmen umsetzen - Teil 1

- Details

- Kategorie: Information Security

- Zugriffe: 787

Fast täglich gibt es auf sozialen Medien Tipps, Hinweise und Lösungsansätze zum Thema Phishing, ebenso täglich gibt es global eine Vielzahl an erfolgreichen Phishing Angriffen. Phishing ist einer der erfolgreichsten Angriffsmethoden. Viele dieser Tipps sind aus meiner Sicht aber eher generell, fokussieren sich essentiell auf das Thema Faktor Mensch, auf "Human Risk" und Phishing Awareness (Mitarbeiter Sensibilisierungs- Kampagnen und Trainings). Manche der Beiträge sind auch sehr abenteuerlich, manche erschaudern mich z.B. setzen nur auf "Vertrauen" und glauben an das korrekte Verhalten der eigenen Mitarbeiter. Natürlich haben wir alle wunderbare smarte Kollegen und Kolleginnen, ich sehe jeden Tag welch großartige Leistungen vollbracht werden. Kein Zweifel. Dennoch, Vertrauen alleine ist heutzutage schon nahe an der Fahrlässigkeit. Cyber Risiko ist Business Risiko #1.

Warum der alleinige Fokus auf den Faktor Mensch nicht klappen kann, erläutere ich euch unten in meiner ersten Beitragsreihe zum Thema: Die Psychologie des Social Engineerings verstehen | Die Theorie des Einflusses. Andere sehen in Phishing Awareness Simulationen die ultimative Lösung. Alle diese "Postings" haben eins gemeinsam: Es steckt kein ganzheitlicher Ansatz bzw. ganzheitliche Strategie zur Reduzierung des Risikos "Phishing" dahinter. Natürlich sind diese Beiträge alle "gut" gemeint und die meisten tragen einen Teil zur messbaren Risikominimierung bei, aber sie sind aus meiner Sicht nicht ausreichend. Es wird bei ausschließlichem Fokus auf Phishing Awareness Kampagnen/Trainings immer einen prozentualen Anteil an Menschen verbleiben die potentielle "Klicker" sind.

Phishing Awareness ist keine alleinige effektive Lösung, sie sollte ein Teil eines Sicherheits-Mehrschichten-Ansatzes (security multilayer approach) sein. Dieser Ansatz ist aus meiner Sicht der einzig effektive Ansatz. Phishing Awareness ist ein wichtiges und elementares Puzzlestück, niemals eine Einheitslösung. Der "Faktor Mensch" kann aber das alles entscheidende Puzzlestück - die "Human Firewall" - sein, wenn alle Sicherheitsmaßnahmen ausgehebelt wurden, oder womöglich unwirksam werden könnten. Was, wenn aber die "Human Firewall" ein Insider Threat ist? Wenn bewusst auf links geklickt, oder Anhänge ausgeführt werden. Dürfen wir diesen Faktor nicht mit berücksichtigen? Entspricht dieser Gedankengang nicht den Unternehmenswerten und Prinzipien ? Im Rahmen des Risikomanagements denke ich sehr wohl! Der Schutz des Unternehmens und des Unternehmenserfolges kann davon abhängen.

Darüber hinaus, seid mir nicht böse wenn ich das schreibe, gibt es viele Tipps und Lösungen von Personen die die Seite eines Unternehmens nicht kennen. Sie haben noch nie in der freien Wirtschaft oder auch Kommunen gearbeitet, verstehen nicht wie der "Faktor Mensch" im Alltag reagiert, was deren Arbeitsabläufe und "Stresspegel" ist, deren Level an Eigenmotivation zur Sensibilisierung. Preisen aber ihre Lösung als die ultimative Lösung an. Natürlich haben viele Lösungsanbieter eine Menge Daten und Statistiken über ihre Kunden und diese sind auch sehr gut und hilfreich, auch gibt es sehr gute Lösungen zu einzelnen Problemstellungen, aber das ist nicht ausreichend da viele weitere Faktoren zu Phishing Resilienz eine Rolle spielen. Man geht von einem (theoretischen) "best practice" Ansatz aus, hat aber so gut wie keine praktischen oder langjährigen Erfahrungen im Umgang mit dem komplizierten "Faktor Mensch" bzw. keinen direkten Kontakt mit dem Endanwender.

Der Mensch ist keine Maschine, Gleichschaltung wird nicht funktionieren, auch der akademische Ansatz eines optimalen Scenarios/Ansatzes reicht nicht aus diesen zu kommunizieren, er muss praktisch transformiert werden und eine gute Balance zwischen Risikominimierung und Wirtschaftlichkeit herstellen. Der Faktor Mensch ist nicht vollständig kontrollierbar. Die ganze Komplexität nimmt zu bei Betrachtung der unterschiedlichen Sicherheits-Reifegraden von Unternehmen, wieviel Risiko ein Unternehmen und deren Geschäftsleitung gewillt ist einzugehen, letztendlich gibt es ganz unterschiedliche Sicherheits-Kulturen der jeweiligen Unternehmen. Auch Regulatorien und die effektive Umsetzung von Regulatorien spielen hier ebenso eine Rolle. Mein Beitrag ist kein ultimativer Guide und auch keine Garantie auf 100%ige Sicherheit. Meine Intention in dieser Beitragsreihe ist es, dass Risiko eines "erfolgreichen" Phishing Angriffs so gut wie möglich zu minimieren, ein Framework zu haben das weitestgehend resilient ist und mit euch meine Erfahrungswerte und Wissen zu teilen.

Bevor ich mich u.a. mit dem Thema Angriffsvektoren und "security multilayer approach" im zweiten Teil meines Postings befasse, finde ich es außerordentlich wichtig, sich zuerst mit der Psychologie und die Beeinflussbarkeit des "Faktor Mensch" auseinanderzusetzen. Mit den Grundlagen. Dann versteht ihr auch besser meine einleitenden Worte und meine Gedankengänge.

Wer hat sich nicht schon die Frage gestellt:

Warum klicken eigentlich Menschen auf eine Phishing E-Mail? Warum passiert dies sowohl der Geschäftsleitung, als auch bis zum Tarifangestellten? Warum zeigen manche Geschäftsbereiche höhere Sensibilisierungsrade als andere? Warum sind IT Angestellte nicht minder anfällig?

Anbei die Themen meiner geplanten Reihe: "Risiken von Phishing Angriffen effektiv minimieren - Die Psychologie des Social Engineerings verstehen - Geeignete Maßnahmen umsetzen"

- Teil 1: Die Psychologie des Social Engineerings verstehen | Die Theorie des Einflusses

- Teil 2: Angriffsvektoren Phishing - Phishing ist nicht nur Datendiebstahl

- Teil 3: Sicherheits-Mehrschichten-Ansatzes (security multilayer approach) - Risiken effektiv minimieren

Die Psychologie des Social Engineerings verstehen | Die Theorie des Einflusses

Im Jahr 1984 stellte der Verhaltenspsychologe Robert Cialdini in seinem Buch Influence: The Psychology of Persuasion ein Konzept vor, das er die „Theorie des Einflusses“ nannte. Er fand heraus, dass Einfluss auf sechs zentrale Prinzipien beruht, und auf die Annahme das diese auf jeden Menschen angewandt werden können.

- Reziprozität | Reciprocity (gifting - we try to repay it)

- Verpflichtung/Konsistenz | Commitment/Consistency

- Konsens/soziale Bewährtheit | Consensus/Social Proof

- Autorität | Authority

- Sympathie | Liking

- Knappheit (Handlungsdruck) | Scarcity

Ein besonders prominentes Beispiel: Im Jahr 2014 enthielten Edward Snowdens Enthüllungen über US-Geheimdienstdokumente eine als geheim eingestufte Präsentation des britischen Government Communications Headquarters (GCHQ) mit dem Titel „The Art of Deception: Training for Online Covert Operations“ („Die Kunst der Täuschung: Ausbildung für verdeckte Online-Operationen“), die sich stark auf die Psychologie von Einfluss und Überzeugung stützt.

Abschließend lässt sich von Robert Cialdini ableiten:

„Um einen Social-Engineering-Angriff erfolgreich durchzuführen, benötigt der Angreifer eine Form von Einfluss auf das Ziel!“

Heutzutage werden die Prinzipien des Einflusses um Folgende erweitert, ganz hervorragend finde ich die Veröffentlichung von Barry Coatesworth aus dem Jahr 2022. Er führt die folgenden 10 Prinzipien des Einflusses auf:

- Täuschung und Manipulation | Deception and manipulation

- Prinzip der Unehrlichkeit | Dishonesty principle

- Soziale Bewährtheit | Social Proof

- Das Prinzip der Konsistenz | The consistency principle

- Reziprozität | Reciprocity (gifting - we try to repay it)

- Das Prinzip der Ablenkung | The distraction principle

- Schmeichel-Prinzip | Flattery principle

- Prinzip der sozialen Autoritätskonformität | The Social Compliance Authority principle

- Bedürfnis- und Gier-Prinzip | Need and Greed principle

- Zeit-Prinzip | Time principle

Diese Prinzipien des Einflusses führen uns zu "kognitiven Verzerrung" (cognitive bias) und "Heuristiken" (heuristics) des Faktor Mensch. Wir wollen ja verstehen warum der Faktor Mensch auf eine Phishing E-Mail klickt bzw. darauf reagiert. Nebenbei bemerkt dies gilt auch für andere Formen des Social Engineering (Vishing, Tailgaiting, Quid Pro Quo, SMSishing uvm.).

Menschen sind komplexe Wesen, und unsere Anfälligkeit für Social Engineering ist nicht auf einen einzigen Faktor zurückzuführen – zahlreiche psychologische Faktoren und Verzerrungen beeinflussen unsere Entscheidungsfindung.

Ein weit verbreiteter Denkfehler, dem alle Menschen auf psychologischer Ebene unterliegen, ist jedoch die kognitive Verzerrung.

- Eine kognitive Verzerrung ist ein systematisches Muster der Abweichung von der Norm oder Rationalität im Urteil.

Individuen erschaffen ihre eigene „subjektive Realität“ basierend auf ihrer Wahrnehmung der Informationen.

Die subjektive Konstruktion dieser Realität – und nicht der objektive Input – kann ihr Verhalten in der Welt bestimmen. - Daher können kognitive Verzerrungen manchmal zu Wahrnehmungsverzerrungen, fehlerhaften Urteilen, unlogischen Interpretationen und irrationalem Verhalten führen.

- Heuristiken sind mentale Abkürzungen, die eine schnelle und effiziente Entscheidungsfindung ermöglichen.

Die Gründe für unsere - im Security Kontext - nicht gewünschten (schlechten) Entscheidungen können eine Folge von Heuristiken und kognitiven Verzerrungen sein.

Cialdinis Prinzipien des Einflusses, die auf kognitiven Verzerrungen basieren, stellen den am häufigsten verwendeten Rahmen bei Social-Engineering-Angriffen dar.

Amygdala Hijacking verstehen

Der Begriff "Amygdala Hijacking" beschreibt eine Situation, in der die emotionale Reaktion – gesteuert durch die Amygdala im Gehirn – so stark ist, dass sie das rationale Denken "überlagert" oder „entführt“.

Die Überlebensinstinkte des Menschen haben dazu geführt, dass sich in unserem Gehirn zwei unterschiedliche Arten der Informationsverarbeitungseinheiten entwickelt haben:

- Der Frontallappen (frontal lobe) ist der rationale Informationsverarbeiter, der sich Zeit nimmt, um Informationen zu verarbeiten – einschließlich der emotionalen Kontrolle – und Teil bewusster Entscheidungsfindung ist. Weitere Infos: Cleveland Clinic | Health Harvard.

- Der zweite Teil ist die Amygdala, die eine Kampf-oder-Flucht-Reaktion auslöst. Sie verarbeitet Informationen als Bedrohung und aktiviert sofortige Reaktionen außerhalb unserer Kontrolle – das bedeutet, wir reagieren emotional aufgeladen.

„Die Amygdala war in unserer Evolution und für unser Überleben entscheidend, um Bedrohungen zu erkennen und in der zeiteffizientesten Weise darauf zu reagieren.“

Aber wie können wir nun uns selbst und andere dazu bringen - z.B. beim öffnen einer E-Mail - nicht im Amygdala Modus zu verbleiben? Wie kommen wir in den rationalen Modus?

- Es erfordert eine bewusste Anstrengung, um Ihre Amygdala zu deaktivieren und Ihre Frontallappen zu aktivieren, den Teil Ihres Gehirns, der für rationales, logisches Denken zuständig ist.

- Wenn Sie eine emotionale Reaktion spüren, nehmen Sie sie wahr und versuchen Sie, die Kontrolle zurückzugewinnen. Erinnern Sie sich daran, dass es sich um eine automatische Reaktion handelt, die jedoch nicht die logischste ist. Z.b. beim öffnen einer E-Mail ein kurze Pause machen und nicht sofort auf Inhalte reagieren. Sammeln sie sich. Arbeiten sie nicht im Multitasking-Modus. z.b. einer Videokonferenz teilnehmen und zeitgleich E-Mails abarbeiten. Lassen Sie sich nicht vom Arbeitsstress beeinflussen.

- Wenn Sie sich beruhigt haben oder sich weniger gestresst fühlen, können Sie Ihren Frontalkortex aktivieren. Beginnen Sie damit, darüber nachzudenken, was die Reaktion ausgelöst hat und wie Sie sich dabei gefühlt haben.

- Überlegen Sie sich dann, welche Reaktionen Sie zeigen können und sollten. Diese werden durchdachter und rationaler sein. Wenn Sie in diesem Moment noch emotional sind, geben Sie sich mehr Zeit. Machen Sie eine Pause, halten Sie einen Moment inne! Ein guter Zeitpunkt um auf das vergangene Phishing Awareness Training zuzugreifen und entsprechend das gelernte anzuwenden?

Der beste Weg, um eine Amygdala-Hijack zu verhindern, besteht darin, zu verstehen, welche Dinge diese Reaktion auslösen, damit Sie sie vermeiden können.

Techniken, um eine Amygdala-Hijack zu stoppen

- Vernunft. Sobald Sie Ihre emotionale Reaktion beruhigt haben, können Sie mit Vernunft und Logik Ihre Situation durchdenken. Auf diese Weise haben Sie verschiedene Optionen, wie Sie reagieren können, und können diejenige auswählen, die am besten zur Situation passt, und nicht die, die einer emotionalen Reaktion entspricht.

- Achtsamkeit. Nutzen Sie Meditation oder kontrollierte Atmung, um die Energie Ihres Körpers zu fokussieren. Dies wird Ihnen helfen, friedlich auf eine Bedrohung oder Stress zu reagieren. Es wird Ihnen helfen, eine Amygdala-Hijack zu stoppen, sodass Sie die Kontrolle behalten können.

In meinem dritten Teil: "Sicherheits-Mehrschichten-Ansatzes (security multilayer approach) - Risiken effektiv minimieren" werde ich darauf eingehen welche technische und visuelle Maßnahmen die Achtsamkeit fördern können.

Seite 1 von 5